Je suis intervenu aujourd’hui chez un client suite à un problème viral. Quelque heures plus tard, je reçois un mail du responsable sécurité de mon entreprise indiquant à toute la société qu’un nouveau virus de type ransomware a déjà infecté plusieurs client. Il s’agissait bien sur du même virus : Cryptolocker, ce qui me fait dire que ce logiciel fait son chemin, et n’a pas fini de poser problème. Ce virus infecte le poste par l’exécution d’une pièce jointe reçue par mail.Un message apparait sur le poste infecté, ressemblant à ceci:

Un fois sur le poste, il cherche et crypte tous les fichiers portant certaines extensions. Les fichiers deviennent alors inutilisables, et le virus vous demande de verser une rançon pour obtenir la clé de décryptage, qui sera détruite à la fin du décompte. Ce scénario semblant tout droit sortie d’un film est malheureusement réel. A l’heure actuel, Cryptolocker n’est pas encore détecté par les différents antivirus du marché (Microsoft le nomme CriLock.A). Il est cependant possible de s’en protéger, ou de le supprimer si le poste est déjà infecté. Malheureusement, si tel est le cas, les fichiers infecté sont irrécupérables. Il faudra compter sur les sauvegardes.

Fonctionnement du virus

Une fois installé sur un poste, Cryptolocker cherche et crypte les fichiers portant les extensions suivantes:

3fr, accdb, ai, arw, bay, cdr, cer, cr2, crt, crw, dbf, dcr, der, dng, doc, docm, docx, dwg, dxf, dxg, eps, erf, indd, jpe, jpg, kdc, mdb, mdf, mef, mrw, nef, nrw, odb, odm, odp, ods, odt, orf, p12, p7b, p7c, pdd, pef, pem, pfx, ppt, pptm, pptx, psd, pst, ptx, r3d, raf, raw, rtf, rw2, rwl, srf, srw, wb2, wpd, wps, xlk, xls, xlsb, xlsm, xlsx

Les fichiers sont cryptés en utilisant une encryption asymétrique, c’est à dire utilisant une clé public et une clé privée. Il s’agit ici d’un mix de clés RSA-2048 bits et AES-256 bits.

Le virus créer des entrée dans la base de registre, notamment sous la clé

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\Cryptolocker

Cette clé lance l’exécutable du virus, qui est:

C:\Users\User\AppData\Roaming\{randomGUID}.exe (Vista/7/8)

C:\Documents and Settings\User\Application Data\{randomGUID}.exe (XP)

Le virus conserve une liste des fichiers infectés dans une clé registre:

HKEY_CURRENT_USER\Software\CryptoLocker\Files

Les fichiers infectés sont les fichiers locaux, et réseaux (attaché localement) sur lesquels l’utilisateur a les droits en modification.

Ce prémunir

Je me permet un petit rappel des bonnes pratiques:

- Éviter au maximum que les utilisateurs soient administrateur de leurs postes.

- Gérer les droits d’accès sur les fichiers réseaux (il n’est peut être pas utile que tous les utilisateurs aient les droits en modification sur tous les fichier…).

- Sensibiliser les utilisateurs!!! Une petite formation bien faites ne prend pas forcément beaucoup de temps, et peut éviter de graves problèmes. N’ouvrez pas n’importe quel pièces jointes.

- Et bien entendu, sauvegardes, sauvegardes, SAUVEGARDES.

Maintenant, l’astuce du chef:

Comme nous l’avons vu, le virus s’exécute depuis le répertoire %APPDATA% de l’utilisateur. Nous allons donc faire une GPO interdisant l’exécution de programmes depuis ce répertoire. De toute façon, un programme n’a pas à s’exécuter depuis ce répertoire! Programme files est fait pour ça.

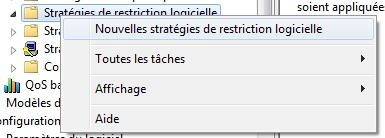

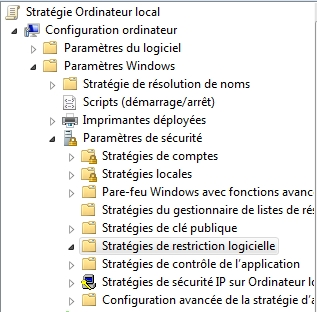

Dans l’éditeur d’objet de la GPO, on ouvre la « configuration ordinateur -> Paramètres Windows -> Paramètres de sécurité ».

On fait un clic droit sur « Stratégies de restriction logicielle », puis sur « Nouvelles stratégies de restriction logicielle ».

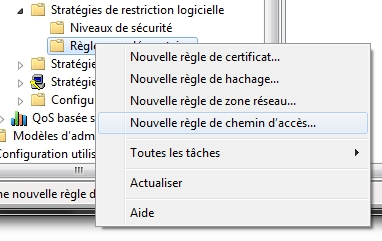

Dans conteneurs sont créés. On fait un clic droit sur « Règles supplémentaires », puis on sélectionne « Nouvelle règle de chemin d’accès ».

Les valeurs à entrer sont les suivantes:

Les valeurs à entrer sont les suivantes:

Chemin d’accès : %AppData%\*.exe

Niveau de sécurité : Non autorisé

Ajouter une autre stratégie avec les paramètres:

Chemin d’accès : %AppData%\*\*.exe

Niveau de sécurité : Non autorisé

Cela permet de bloquer l’exécution des applications dans les sous-répertoires d’%AppData%.

Supprimer le virus

Vous pouvez utiliser la dernière version de Malwarebytes, qui détecte et supprime Cryptolocker. Sinon, il y’a la méthode manuelle:

1 – Démarrer Windows en mode sans échec

2 – Ouvrir l’éditeur de registre, aller à la clé HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\Cryptolocker et copier le chemin de l’exécutable ({randomGUID}.exe). Supprimer la valeur « cryptolocker » du registre.

3 – Rendez-vous dans le répertoire C:\Users\User\AppData\Roaming et supprimer l’exécutable {randomGUID}.exe.

4 – Redémarrer le PC.

Comme évoqué plus tôt, une fois infecté, les fichiers crypté ne peuvent pas être récupérés. Il faudra donc compter sur les sauvegardes. Si le Windows Shadow Copy est activé sur les disques, vous pouvez revenir aux versions précédentes du fichier. Sinon, restaurer les fichiers encrypté. Afin de ne restaurer que les fichiers infectés, vous pouvez:

- Soit parcourir la clé de registre HKEY_CURRENT_USER\Software\CryptoLocker\Files et relever le chemin des fichiers (les \ du chemin seront remplacés par des ? dans chaque chemin. Pas facile à lire).

- Soit utiliser le petit utilitaire ListCrilock.exe sur le poste infecté, il va vous sortir la liste des fichiers dans un fichier texte.

Supprimer ensuite la clé de registre HKEY_CURRENT_USER\Software\CryptoLocker.

Les éditeurs d’antivirus (Kaspersky en tous les cas) travaillent actuellement à la détection et la suppression de ce virus. En attendant, soyez prudent.